یکی از مهمترین تهدیدها علیه پروتکلهای گواه اثبات سهام، حملات دوربرُد (Long Range Attacks) است.

یکی از دلایل اصلی وجود این نوع حملات، مفهومی به نام “تشخیص ضعیف” است. در این مقاله، به معرفی اصطلاح حملات دوربُرد، مفهوم تشخیص ضعیف و انواع حملههای دوربرد میپردازیم.

مفهوم تشخیص ضعیف

تشخیص ضعیف گرهها یا نودهای جدید شبکه بلاک چین و نودهایی آفلاینی که پس از مدت زیادی مجددا آنلاین شدهاند را تحت تاثیر خود قرار میدهد. تشخیص ضعیف هیچگونه تاثیری بر نودهای آفلاین نمیگذارد.

زمانی که نود جدیدی به شبکه اضافه میشود، بلاک اولیه یا Genesis به این نود ارائه میشود. بلاک جنسیس، بلاکی است که تمام نودها به عنوان بلاک اول پذیرفتهاند. علاوه بر بلاک Genesis، تمام زنجیرههای منتشر شده کنونی از بلاک چین نیز به نود جدید ارائه میشود. اما متاسفانه، این نود نمیتواند به درستی تشخیص دهد که کدام زنجیره، زنجیره اصلی است.

این موضوع برای نودهای آفلاینی که پس از مدت زیادی مجددا آنلاین شدهاند نیز صادق است. این نودها در گذشته میدانستند که کدام زنجیره، زنجیره اصلی است؛ اما پس از مدت زیادی که آفلاین بودهاند، دیگر نمیتوانند این موضوع را به درستی تشخیص دهند.

در واقع نودهای آنلاین، بلاک چین را به طور همزمان نظارت و از آن پیروی میکنند. این نودها فریب نمیخورند و زنجیره متفاوتی را به عنوان زنجیره اصلی نمیپذیرند، مگر آنکه زنجیرهای به طور قانونی به زنجیره اصلی تبدیل شود.

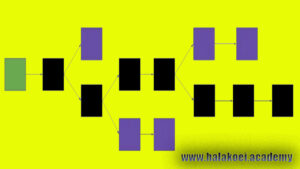

الگوی بلاک چین، بلاک جنسیس(سبز)، شاخه رها شده (بنفش ، زنجیره اصلی (سیاه)

همانطور که در تصویر فوق میکنید، الگوی بلاک چین فوق دارای شاخهها و زنجیرههای مختلفی است. بعضی از این شاخهها از شاخههای دیگر بلندتر هستند. زنجیره اصلی ممکن است هر کدام از این شاخهها باشد.

اولین قانونی که درباره آن صحبت میکنیم، قانون طولانیترین زنجیره است. طبق این قانون، زنجیره اصلی همواره زنجیرهای با بیشترین تعداد بلاک است. در بلاک چینهای گواه اثبات کار که برای تولید یک بلاک به منابع فیزیکی و توان پردازشی نیاز است، قانون طولانیترین زنجیره، روشی بسیار خوب برای تشخیص و تعیین میزان کار ارائهشده در هر شاخه و زنجیره است.

به دلیل تشخیص ضعیف (Weak Subjectivity) و شبیهسازی بدون هزینه (Costless Simulation)، این نوع حملات در پروتکلهای گواه اثبات سهام نسبت به گواه اثبات کار خطرناکتر هستند.

طی تحقیقات انجامشده میتوان گفت که حملات دوربُرد بسیار نادر هستند و اکثر اوقات نتیجهای به همراه ندارند. حتی در مقالههای آکادمیک نیز ماهیت این دست از حملات به درستی بیان نشده است. در ادامه به مطالب موجود درباره حملات دوربُرد میپردازیم.

به طور خلاصه، حمله دوربُرد، سناریویی است که طی آن، عامل مخرب از بلاک جنسیس، زنجیره دیگری ایجاد میکند و بلاک چین را به دو دسته تقسیم میکند و بدین ترتیب میتواند زنجیره اصلی را به دست بگیرد. این زنجیره جدید میتواند شامل بلاکها و تراکنشهای متفاوت باشد. به این نوع حمله، حمله تاریخچه جایگزین یا بازنگری تاریخچه نیز گفته میشود.

تشخیص ضعیف در گواه اثبات کار

در بلاک چینهای گواه اثبات کار، این فرض را به عنوان مبنا قرار میدهیم، که داشتن زنجیرههای طولانیتر از بلاک Genesis غیرممکن است، مگر آنکه شبکه تحت حمله ۵۱ درصد قرار گرفته باشد. برای آنکه شاخهای به طول زنجیره اصلی دست یابد، باید توان پردازشی عظیمی بر روی آن شاخه صرف شود. در بلاک چینهای PoW، قانون طولانیترین زنجیره برای مقابله با مسأله تشخیص ضعیف کافی است.

شبیهسازی بدون هزینه

در پروتکلهای گواه اثبات سهام، قانون طولانیترین زنجیره برای تعیین زنجیره اصلی کافی نیست؛ این موضوع به دلیل مفهومی به اسم شبیهسازی بدون هزینه (Costless Simulation) است.

پروتکلهای گواه اثبات سهام از تاییدکنندگان برای ایمنسازی شبکه بهره میبرند و این امر با داراییهای مجازی به اسم سهام (Stake) انجام میشود. در بلاک چینهای گواه اثبات سهام (PoS) ماینر و هیچ پازل محاسباتی برای حل کردن وجود ندارد. هیچکس مجبور به محاسبات هشهای بلااستفاده نیست و فقط اعتماد حرف اول را میزند. اعتماد به این نکته که تاییدکنندگان به حدی در بلاک چین مذکور سرمایهگذاری کردهاند، که در جهت منافع آن بلاک چین اقدام میکنند؛ در نتیجه، هیچگونه توان محاسباتی و پردازشی استفاده نمیشود. در واقع، مقداری استفاده میشود اما آنقدر ناچیز است که به ایجاد بلاک، پردازش بدون هزینه میگوییم. تاییدکنندگان مقدار زیادی تراکنش از استخر تراکنشها انتخاب میکنند، آنها را در بلاک قرار می دهند و منتشر میکنند؛ بنابراین، به قابلیت ایجاد زنجیرههای بهروز بدون تلاش خاصی، شبیهسازی بدون هزینه گفته میشود.

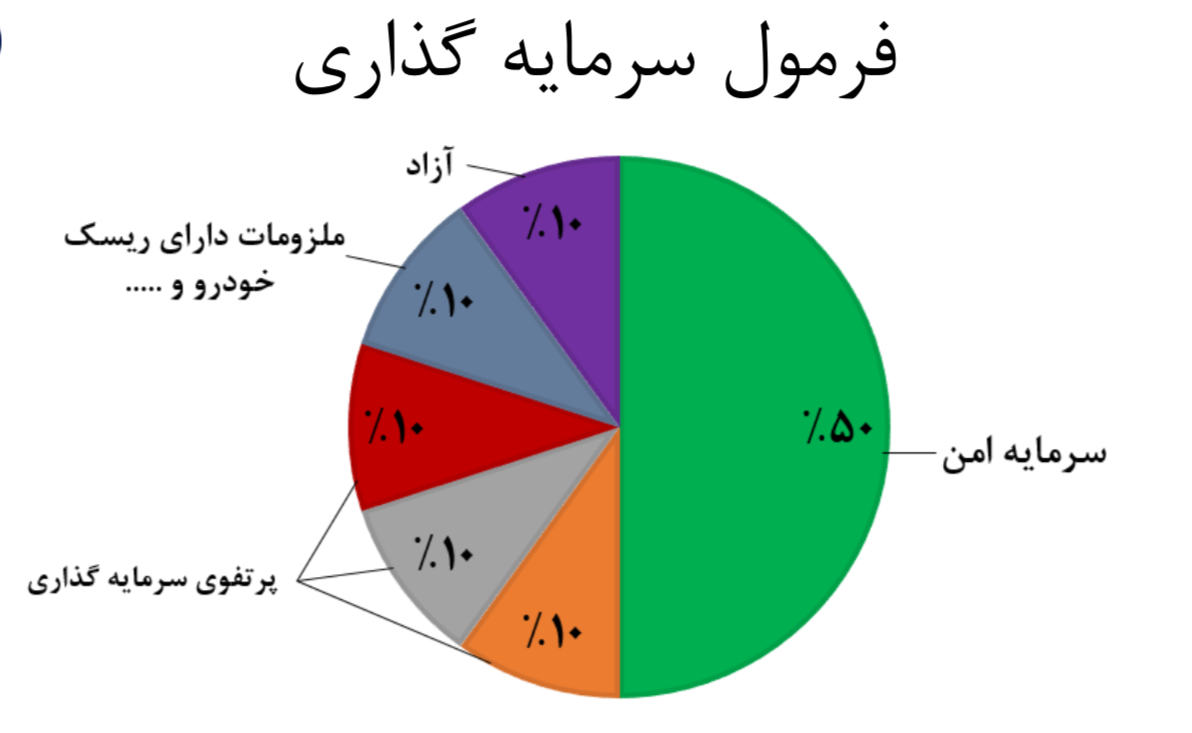

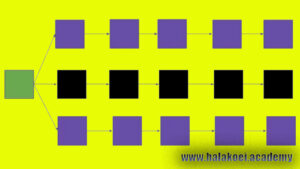

الگوی بلاک چین گواه اثبات سهام با چندشاخه هماندازه

به تمام نودهای جدید شبکه، شاخههای مختلف بلاکچین ارائه میشود و بسیاری از این شاخهها ممکن است طول یکسانی داشته باشند. با وجود شبیهسازی بدون هزینه و تشخیص ضعیف، قانون طولانیترین زنجیره با چالش مواجه میشود. این قانون برای تعیین زنجیره اصلی بلاک چین کافی نیست. حملات دوربُرد از این دو مفهوم به نفع خود استفاده میکنند.

حملات دوربُرد در گواه اثبات سهام و انواع آنها

تاکنون سه نوع حملات دوربُرد مختلف وجود داشته است. اکثر مقالهها، دو نوع حمله اول که حملات ساده و Posterior Corruption (با معنی لغوی فساد پسین که مقداری نامفهوم است؛ پس در این مقاله از لغت انگلیسی استفاده خواهیم کرد) نام دارند را ترکیب میکنند. بعضی از مقالهها نیز صرفا حملات فساد پسین را به عنوان تنها نمونه این حملات پذیرفتهاند. حملات نشت سهام (Stake Bleeding) نیز تحقیق نسبتا جدیدی است که در سال ۲۰۱۸ منتشر شده است.

به طور خلاصه، این سه نوع حمله عبارتند از:

۱- حملات ساده

۲- حملات Posterior Corruption

۳- حملات نشت سهام

حملات دوربُرد شرایطی هستند که طی آن، حملهکننده به بلاک جنسیس برمیگردد و از آنجا، یک فورک در بلاکچین ایجاد میکند. این زنجیره جدید با تاریخچه کاملا یا نسبتا متفاوتی نسبت به زنجیره اصلی ادامه مییابد. پس از آنکه زنجیره جدید از زنجیره اصلی طولانیتر شد، از آن پیشی میگیرد.